Izvor: Objava, 05.Okt.2018, 14:55 (ažurirano 02.Apr.2020.)

Akteri pretnji sa ruskog govornog područja Turla i Sofacy dele šemu isporuke, neke mete im se preklapaju u Aziji

Istraživači kompanije Kaspersky Lab koji prate različite klastere dugogodišnjeg aktera pretnji sa ruskog govornog podrčja - Turla (poznatije i kao Snake ili Uroburos), otkrili su da je najnovija evolucija malvera KopiLuwak isporučena žrtvama koristeći kod koji je gotovo identičan onom koji je samo mesec dana ranije upotrebila operacija Zebrocy, podskup grupe Sofacy (poznate i kao Fancy Bear i APT28) - još jednog poznatog aktera pretnji sa ruskog govornog područja. Istraživači su takođe pronašli ciljno preklapanje između ove dve pretnje, fokusirano na geopolitičke tokove u centralnoj Aziji i osetljive vladine i vojne entitete.

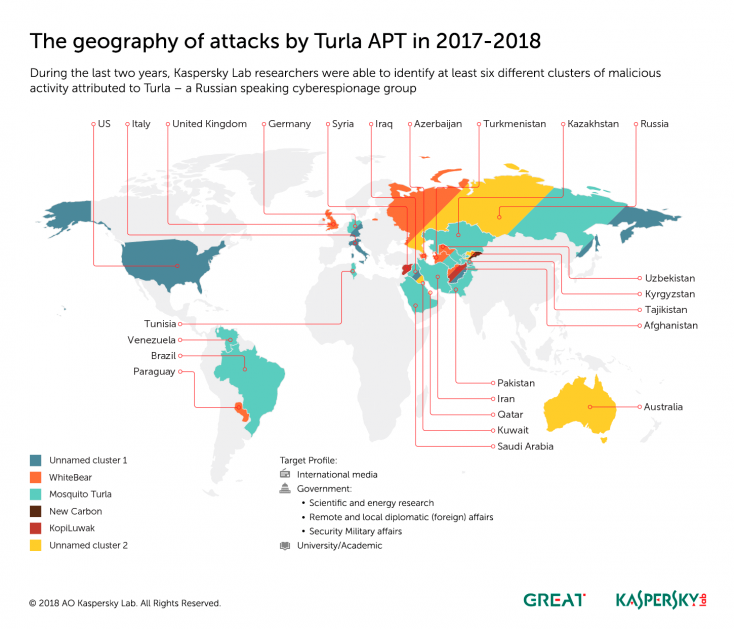

Ovi nalazi su uključeni u pregled najnovije evolucije i aktivnosti četiri aktivna klastera pripisanih akteru pretnji pod nazivom Turla, koji je danas objavio tim za globalna istraživanja i analize kompanije Kaspersky Lab.

KopiLuwak (ime potiče do retke vrste kafe), prvi put otkriven u novembru 2016. godine, isporučio je dokumente koji sadrže malver i mogućnost instaliranja macro malvera koji su doneli novi, izuzetno dobro kamufliran (obfu) malver za Javascript dizajniran za izviđanje sistema i mreže. Najnovija evolucija malvera KopiLuwak zabeležena je sredinom 2018. godine, kada su istraživači primetili nove mete u Siriji i Avganistanu. Turla je koristila novi ”spear-phishing” vektor dostave sa Windows prečicama (.LNK). Analiza je pokazala da LNK datoteka sadrži PowerShell koji dekodira i ubacuje malver KopiLuwak na računar. Ovaj PowerShell je gotovo identičan onome koji je korišćen u Zebrocy aktivnostima mesec dana ranije.

Istraživači su takođe pronašli neka preklapanja između ova dva aktera pretnji, fokusirana na osetljive političke ciljeve, uključujući vladina istraživanja i bezbednosne entitete, diplomatske misije i vojne poslove, uglavnom u centralnoj Aziji.

Ostali klasteri malvera Turla koje su istraživači pratili tokom 2018. godine, uključuju one poznate pod imenom Carbon and Mosquito.

U svom pregledu, istraživači pružaju dodatne dokaze koji podržavaju hipotezu da je Turla zloupotrebila Wi-Fi mreže kako bi žrtvama dostavila malver Mosquito, što je praksa koja se verovatno smanjuje. Takođe su pronašli još modifikacija snažnog frejmvorka za sajberspijunažu Carbon koji se tradivrlo selektivno instalirao žrtvama od posebnog interesa. Očekivano je da ćemo videti dodatne modifikacije kodova i selektivno korišćenje ovog malvera u 2019. godini. Mete klastera malvera Turla 2018. uključuju bliski istok i severnu Afriku, kao i delove zapadne i istočne Evrope, centralne i južne Azije, kao i obe Amerike.

,,Turla je jedna od najstarijih, najizdržljivijih i najsposobnijih poznatih pretnji, čuvena po tome što se stalno menja i isprobava nove inovacije i pristupe. Naše istraživanje o glavnim klasterima ove pretnje tokom 2018. godine pokazuje da malver nastavlja da se regeneriše i eksperimentiše. Međutim, vredi napomenuti da, dok su drugi akteri pretnji sa ruskog govornog područja, kao što su CozyDuke (APT29) i Sofacy, bili usmereni na organizacije na zapadu, kao što je navodno hakovanje Demokratskog nacionalnog komiteta u 2016. godini, Turla je tiho operisala na istoku, gde su njena aktivnost i, u skorije vreme, čak i njene tehnike isporuke počeli su da se preklapaju sa pretnjom Zebrocy, podskupom aktera Sofacy . Naše istraživanje ukazuje na to da razvoj i implementacija koda Turla traje, a organizacije koje misle da bi mogle biti meta bi se trebale pripremiti za potencijalni napad", rekao je Kurt Baumgartner, glavni istraživač za bezbednost u GReAT timu kompanije Kaspersky Lab.

Kompanija Kaspersky Lab preporučuje da organizacije koje ne žele da postanu žrtve ciljanih napada, razmotre sledeće stavke:

• Koristite dokazano korporativno bezbednosno rešenje u kombinaciji sa tehnologijama protiv ciljanih napada i znanja o opasnostima, poput rešenja Kaspersky Threat Management and Defense. Takva rešenja su sposobna da otkriju i uhvate napredne ciljane napade analizom mrežnih anomalija i da timovima za sajber bezbednost pruže potpunu vidljivost preko mreže i automatizacije odgovora.

• Pružite bezbednosnom osoblju pristup najnovijim podacima o opasnostima, koji će ih osposobiti za ciljno istraživanje i prevenciju napada, kao što su indikatori kompromisa (IOC), YARA i prilagođene napredne prijave opasnosti.

• Osigurajte se da su procesi za upravljanje pečovima preduzeća dobro uspostavljeni, izvršite duplu proveru svih konfiguracija sistema i primenite najbolje postupke.

• Ako primetite rane indikatore o ciljnom napadu, razmotrite upravljačke usluge zaštite koje će vam omogućiti da proaktivno otkrijete napredne pretnje, manje se zadržite na njima i na vreme odgvorite na incident.

Za dodatne informacije o aktivnostima pretnje Turla u 2018. godini, pročitajte blog na sajtu Securelist.

Privatni izveštaji o najnovijim aktivnostima raznolikih Turla klastera su dostupni korisnicima usluge Kaspersky Intelligence Reporting. Kontakt: intelreports@kaspersky.com

Pogledaj vesti o: Kaspersky

.jpg)