Izvor: Objava, 20.Feb.2018, 17:09 (ažurirano 02.Apr.2020.)

Sofacy u 2017: fokus pomeren s NATO-a i Ukrajine ka istoku

Tim za globalna istraživanja i analize kompanije Kaspersky Lab objavio je pregled aktivnosti u 2017. godini aktera pretnji pod nazivom Sofacy, takođe poznatim i kao PT 28 i Fancy Bear, kako bi pomogao organizacijama širom sveta da bolje razumeju i zaštite se od ove pretnje.

Kontekst

Sofacy je veoma aktivna i profitabilna grupa za sajber špijunažu. Njeno prisustvo na američkoj DNC mreži u 2016. godini, zajedno sa grupom APT29, bacilo je grupu u žižu interesovanja, a to je samo mali deo price.

Tim za globalna istaživanja i analize prati grupu Sofacy već duži niz godina, a u 2017. godini naširoko je izveštavao o njihovim najnovijim alatima, tehnikama i metama.

U izveštaju su predstvaljena njihova otkrića:

• U 2017. godini, fokus aktivnosti grupe Sofacy pomerio se krajem godine sa NATO-a i meta u vezi sa Ukrajinom, na centralnu Aziju i još dalje na istok.

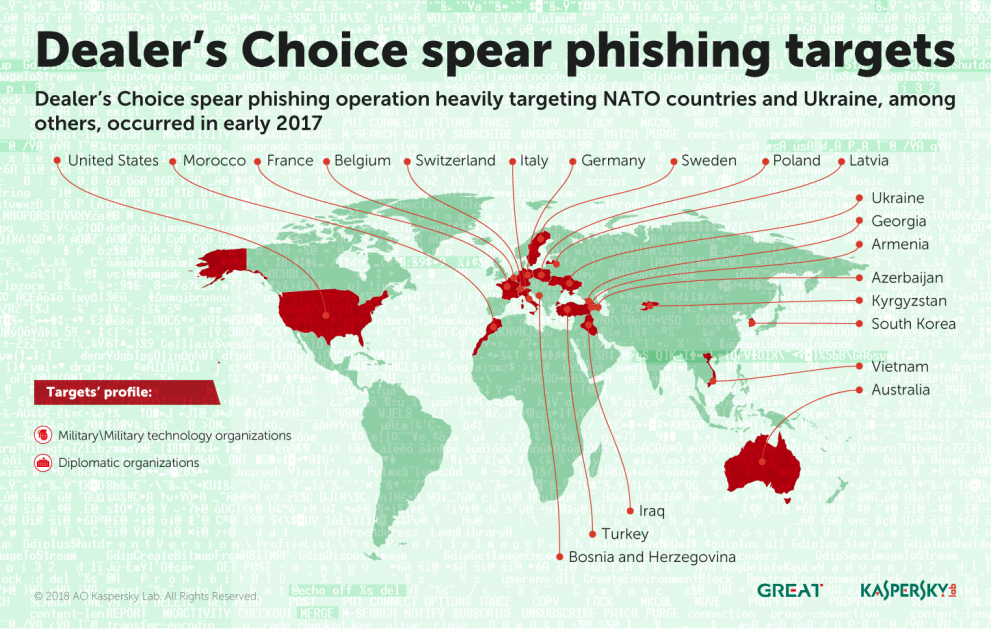

• Početkom godine završena je spear-phishing (napadi usmereni ka tačno definisanim metama) kampanja pod nazivom Dealers’ Choice, koja je započeta krajem 2016. godine, a čije mete su bile organizacije povezane sa Ukrajinom i vojnim i diplomatskim interesima NATO-a. Globalni domet ove kampanje bio je izuzetan i potvrdio je mete u Jermeniji, Azerbejdžanu, Francuskoj, Nemačkoj, Iraku, Italiji, Kirgistanu, Maroku, Švajcarskoj, Ukrajini, Sjedinjenim državama, Vijetnamu, Turskoj, Poljskoj, Bosni i Hercegovini, Južnoj Koreji, Litvaniji, Gruziji, Australiji, Švedskoj i Belgiji. Ove mete potvrđene su korišćenjem izvora podataka trećih strana i KSN-a (Kaspersky Security Network-a).

• Početkom godine primećeni su spear-phishing napadi nultog dana koji koriste Microsoft Office ranjivost (CVE-2017-0262) i eskalaciju privilegija use-after-free eksploita (CVE-2017-0263), koje su pretežno korišćene za udar na NATO mete u Evropi, uglavnom sa sadržajem povezanim sa vojnim konfliktom u Siriji.

• Do sredine 2017. detekcijom backdoor virusa SPLM otkriven je stalan fokus na bivše sovjetske republike u srednjoj Aziji. Profili meta uključivali su odbrambene trgovisnke i vojne organizacije i telekomunikacije. Spoljna meta SPLM napada bila je firma za reviziju i konsalting iz Bosne i Hercegovine.

• Istraživači su takođe otkrili da je „payload and delivery” program grupe Sofacy pod nazivom Zebrocy modifikovan i korišćen tako da napada mali i određen podskup meta unutar šireg skupa. U ovim napadima, sadržaj je bio povezan sa molbama za vizu i skeniranim slikama, graničnoj administraciji i administrativnim notama. Targetiranje je bilo posebno rašireno na

• Bliskom istoku, u Evropi i Aziji i fokusirano uglavnom na industrijske, tehnološke, vladine i diplomatske mete.

• Mete za Zebrocy i SPLM napade, detektovane su u: Avganistanu, Jermeniji, Australiji, Azerbejdžanu, Bangladešu, Belgiji, Kini, Nemačkoj, Estoniji, Finskoj, Gruziji, Izraelu, Indiji, Jordanu, Kuvajtu, Kirkistanu, Kazahstanu, Libanu, Litvaniji, Mongoliji, Maleziji, Holandiji, Omanu, Pakistanu, Poljskoj, Saudijskoj Arabiji, Južnoj Africi, Južnoj Koreji, Švedskoj, Švajcarskoj, Tadžikistanu, Turkemistanu, Turskoj, Ukrajini, Ujedinjenim Arapskim Emiratima, Velikoj Britaniji, Sjedinjenim Državama, Uzbekistanu i Bosni i Hercegovini.

• Tokom 2017, neke od infrsatruktura grupe Sofacy bile su obelodanjene, tako da istraživači očekuju više promena na ovom planu tokom 2018.

„Sofacy je jedan od najaktivnijih aktera pretnji koje pratimo, i ona nastavlja da pronalazi svoj put do tačno definisanih meta. Naši podaci i otkrića pokazuju da je tokom 2017. ovaj akter pretnji dodatno razvio svoje operativne alate, napredujući sa svoje glavne mete – NATO targetiranja ka Bliskom istoku i Srednjoj Aziji, pre konačnog prebacivanja svog fokusa još istočnije. Masovne kampanje su, izgleda, doprinele razvijanju podskupova aktivnosti i malvera, kao što su Zebrocy i SPLM” – rekao je Kurt Baumgartner, glavni bezbednosni istraživač u kompaniji Kaspersky Lab.

Savet kompanije Kaspersky Lab za održavanje bezbednosti

Kada se radi o grupama kao što je Sofacy, čim se primeti detekcija na mreži, važno je pregledati prijave i neuobičajene pristupe administratora sistemima, temeljno skenirati i izolovano testirati (sandbox) dolazne priloge i održavati autentifikaciju putem dva faktora (two factor authentication) za servere kao što su i-mejl i VPN.

Kako bi omogućili otkrivanje prisustva, možete dobiti značajan uvid u njihove ciljeve iz izveštaja, kao i moćna oružja za detekciju pomoću alata za lov, kao što je YARA. Takođe, vredi investirati u rešenje protiv ciljanih napada, kao što je KATA, koje nudi spoljnu obradu.

Za više informacija, uključujući i tehničke detalje, kompletan izveštaj možete pročitati na Securelist

Pogledaj vesti o: NATO

.jpg)